Por: Policia Nacional

27/10/2022

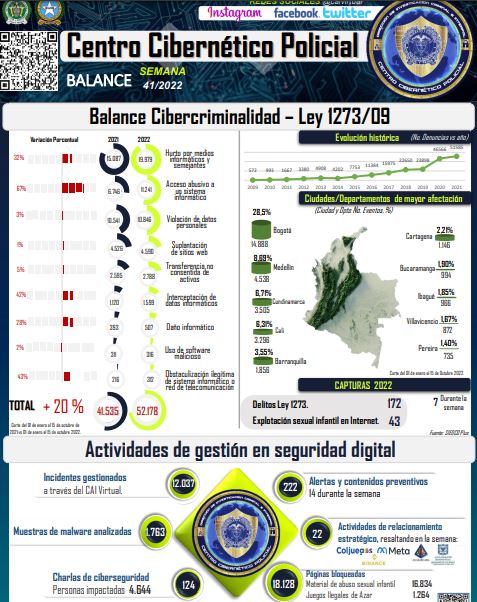

¿Sabia usted? La Ley 1273 de2009 o Ley de Delitos Informáticos, reconoce la protección de la información y los datos como un bien jurídico protegido. Allí encontramos nueve delitos tipificados los cuales están diseñados para proteger información, datos y activos de la información. Cabe resaltar que para que se considere cibercrimen deben afectar la confidencialidad, la integralidady ladisponibilidaddela informacióny losdatos.

Cyber noticias

BlackByte Ransomware abusa de un controlador vulnerable de Windows para deshabilitar las soluciones de seguridad. En otro caso de ataque bring your own

vulnerable driver (BYOVD), los operadores del Ransomware BlackByte están aprovechando una falla en un controlador legítimo de Windows para eludir las

solucionesdeseguridad.Fuente:TheHackerNews.

Facebook advierte a 1 millón de usuarios sobre aplicaciones que intentan comprometer cuentas. Facebook alerta a 1 millón de usuarios que sin saberlo,

pudieron haber revelado credenciales de inicio de sesión en aplicaciones maliciosas de Android o iOS. Fuente: CyberScoop.

BazarCall responde a ataques de Phishing que evolucionan constantemente en sus tácticas de ingeniería social. Los operadores detrás del método de Phishing de devolución de llamada BazaCall han seguido evolucionando con tácticas de ingeniería social actualizadas para implementar malware en redes específicas. El esquema eventualmente actúa como un punto de entrada para llevar a cabo fraude financiero o facilitar la entrega de cargas útiles de próxima etapa, como Ransomware, dijo la compañía de ciberseguridad Trellixenuninformepublicadolasemanapasada.Fuente:TheHackerNews.

Mercado Darkweb BidenCash regala 1,2 millones de tarjetas de crédito gratis. Un mercado de tarjetas de la web oscura llamado 'BidenCash' ha lanzado un volcado masivo de 1,221,551 tarjetas de crédito para promover su mercado, lo que permite a cualquiera descargarlas de forma gratuita para realizar fraudes financieros. Carding es el tráfico y uso de tarjetas de crédito robadas a través de malware de punto de venta, ataques de magecartensitios webo malware que captura información.Fuente: BleepingComputer.

La policía francesa utiliza la investigación del detective de Crypto Twitter para atrapar estafadores. Los presuntos estafadores construyeron un sitio web centrado en BAYC y MAYC NFT que suplantaron los detalles de las víctimas para obtener sus NFT. Según los informes, las autoridades francesas han utilizado la

investigación del detective de blockchain seudónimo ZachXBT para acusar a cinco personas bajo sospecha de robar $ 2.5 millones en tokens no fungibles (NFT) a través de estafasde Phishing.Fuente: Cointelegraph.

Fortinet confirma vulnerabilidad de día cero explotada en un ataque. Fortinet ha confirmado que la vulnerabilidad crítica cuya existencia salió a la luz la semana pasada es una falla de día cero que ha sido explotada en al menos un ataque. La compañía informó de forma privada a algunos clientes la semana pasada sobre la disponibilidad de parches y soluciones para una vulnerabilidad de omisión de autenticación que expone los productos FortiOS y FortiProxy a ataques remotos. Fuente: SecurityWeek.

Software malicioso-Malware

¿Como funciona el Malware?

Se oculta detrás de una VPN (virtual private network) y una aplicación de suplantación de números de teléfono llamada Text Me, con la premisa de permitir que un usuario verifique una cuenta de redes sociales a través de un teléfono. Una técnica común utilizada por los usuarios de redes sociales en países donde el acceso podría estar restringido.

Capturasde pantalla dela secuenciade la APP de Androidcargadas deformafalsa.

¿ A que datos accede ?

Información básica del dispositivo (modelo, marca, build ID, versión de Android), dirección Mac del dispositivo, nombres de cuentas y permisos, lista de aplicaciones instaladas, datos del portapapeles del móvil, datos de ubicación GPS, lista de contactos, registro de llamadas, mensajes de texto, lista y contenido de

archivos.

Recomendaciones:

• Instale software antivirus.

• No instale aplicaciones de ningún otro recurso que no sean las tiendas de aplicaciones oficiales (Play Store).

• No haga clic en enlaces que encuentre en correos electrónicos o mensajes, a menos que esté seguro que son genuinos.

• Use aplicaciones VPN conocidas.

• Cualquier inquietud contáctese con el CAI Virtual

https://caivirtual.policia.gov.co

Es un nuevo software malicioso que ataca a teléfonos inteligentes con sistema operativo Android. Su función es espiar y capturar datos de los usuarios, quienes

podrían ser victimas de diferentes delitos por parte de los ciberdelincuentes.

Vulnerabilidad de la semana

Vulnerabilidad en el sistema operativo de la familia DELL emc powerstore Permite que un atacante remoto ejecute código arbitrario en el sistema de destino, la vulnerabilidad existe debido a una validación de entrada incorrecta al procesar solicitudes LDAP. Un atacante remoto puede enviar una solicitud especialmente

diseñada a la aplicación y ejecutar código arbitrario en el sistema de destino.

Recomendación: instalela actualizacióndesdeel sitio webdelproveedor.